FortiGate / FortiWiFi

Kompatybilność

Social WiFi zostało przetestowane i działa poprawnie na następujących konfiguracjach:

FortiWiFi - interfejsy bezprzewodowe

- FortiOS w wersji 5.6.0 i nowszych (testowano do 7.6.3)

FortiGate (urządzenie fizyczne lub maszyna wirtualna) - interfejsy przewodowe

- zalecane: FortiOS w wersji 6.2.4 i nowszych (testowano do 7.6.3)

- FortiOS w wersji 5.6.0 i nowszych działa, jeśli captive portal jest włączony na fizycznym interfejsie, interfejsy VLAN nie są obsługiwane w wersjach FortiOS niższych niż 6.2.4

Dostęp do panelu konfiguracyjnego urządzenia

Ten przewodnik zakłada korzystanie z interfejsu webowego FortiOS, do którego można uzyskać dostęp, wpisując adres IP urządzenia w przeglądarce. Zrzuty ekranu bazują na oprogramowaniu w wersji 5.6.2.

Alternatywnie, jeśli urządzenie jest zarządzane z FortiCloud, można uzyskać dostęp do interfejsu zarządzania stamtąd.

Konfiguracja RADIUS

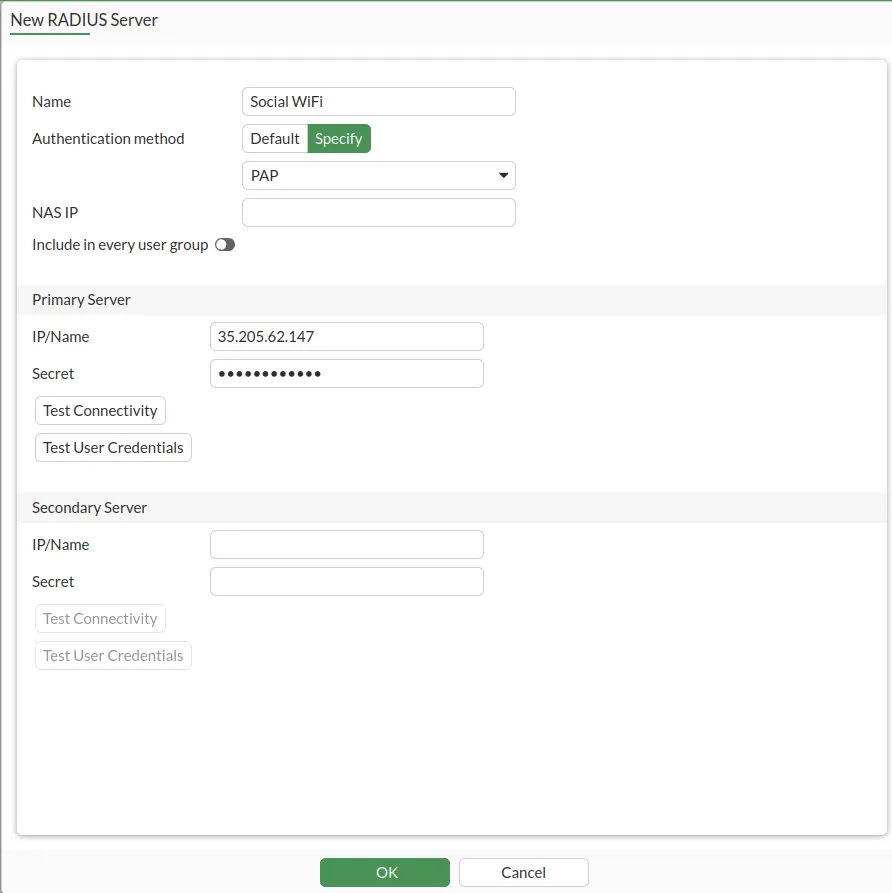

Przejdź do User & Authentication → RADIUS Servers → Create New i użyj następujących ustawień:

| Name | Social WiFi |

|---|---|

| Authentication Method | Specify |

| Method | PAP |

| NAS IP | Pozostaw puste |

| Include in every user group | Odznaczone |

| Primary Server IP/Name | 35.205.62.147 |

| Primary Server Secret | Radius Secret jest dostępny w zakładce Access Points w Panelu Social WiFi |

| Secondary Server IP/Name | Pozostaw puste |

| Secondary Server Secret | Pozostaw puste |

Kliknij OK.

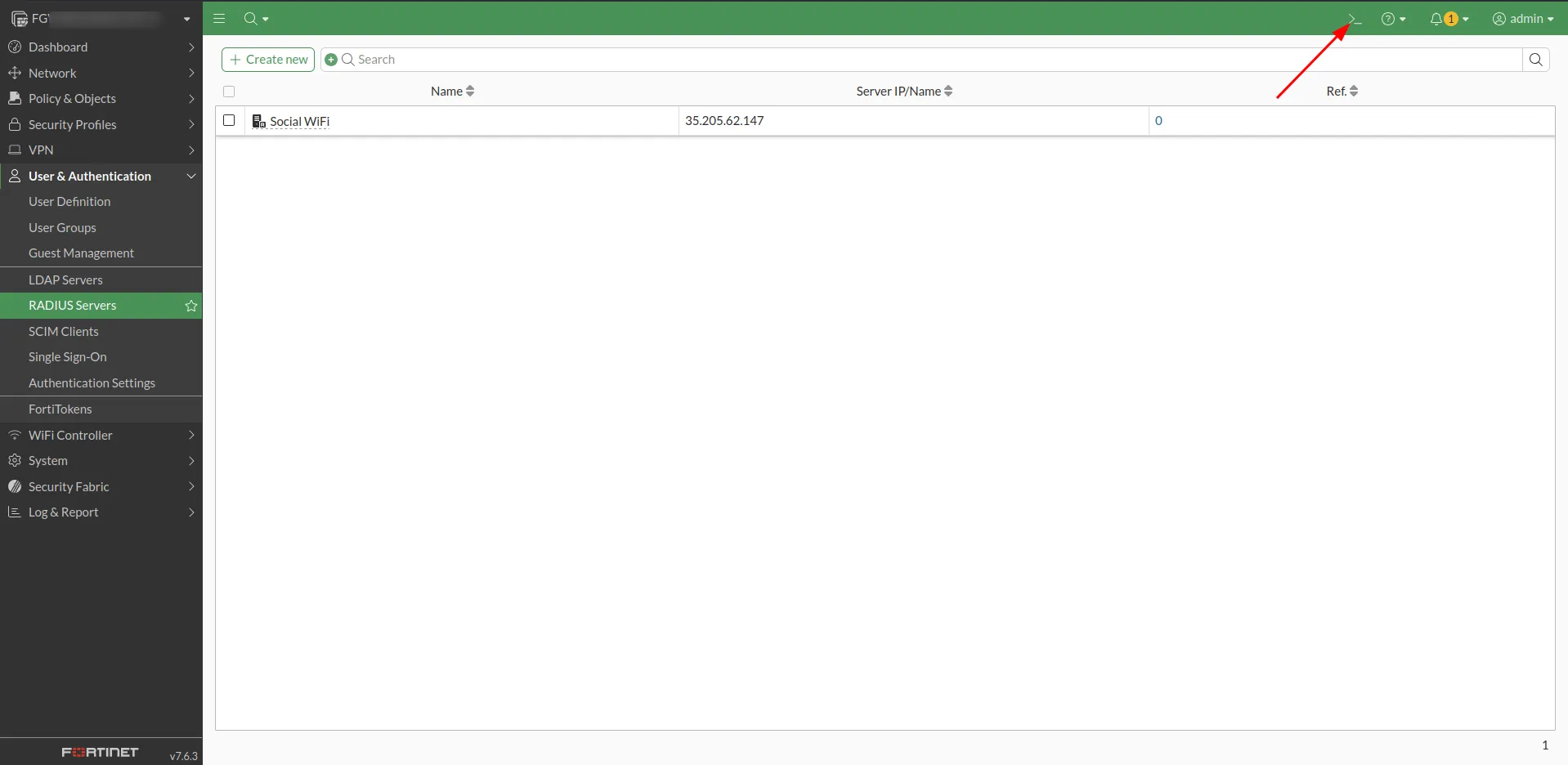

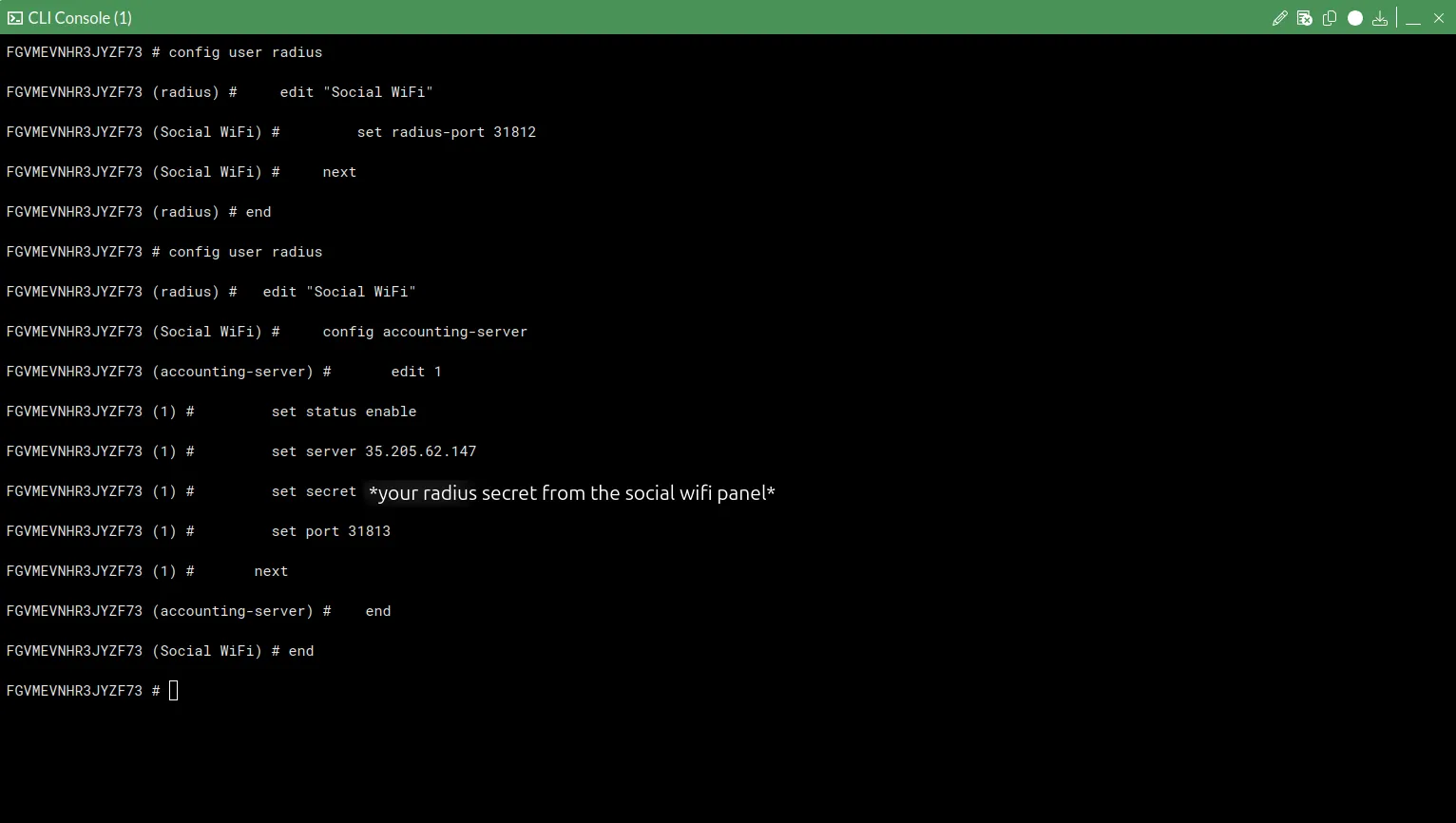

Teraz należy zmienić port RADIUS na 31812. Otwórz konsolę CLI (w prawym górnym rogu, pomiędzy przyciskiem "help" a nazwą użytkownika).

Pojawi się terminal. Skopiuj (ctrl+C) i wklej (ctrl+V) lub wpisz następujące polecenia:

config user radius edit "Social WiFi" set radius-port 31812 nextendNaciśnij enter, a następnie skopiuj i wklej poniższy tekst.

config user radius edit "Social WiFi" config accounting-server edit 1 set status enable set server 35.205.62.147 set secret [*your radius secret from the panel*] set port 31813 next end end

Następnie zamknij konsolę CLI, klikając przycisk “x” w prawym górnym rogu.

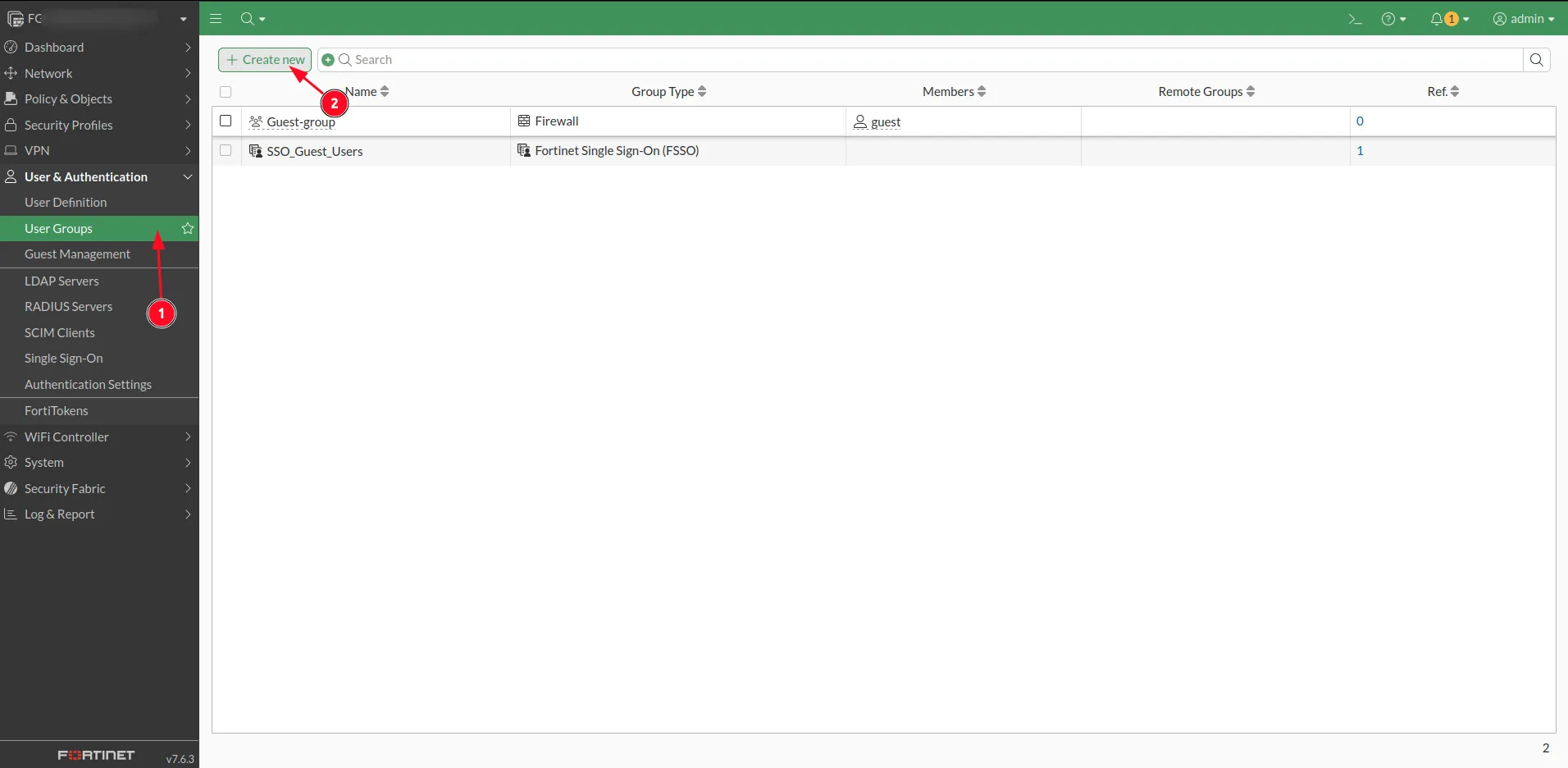

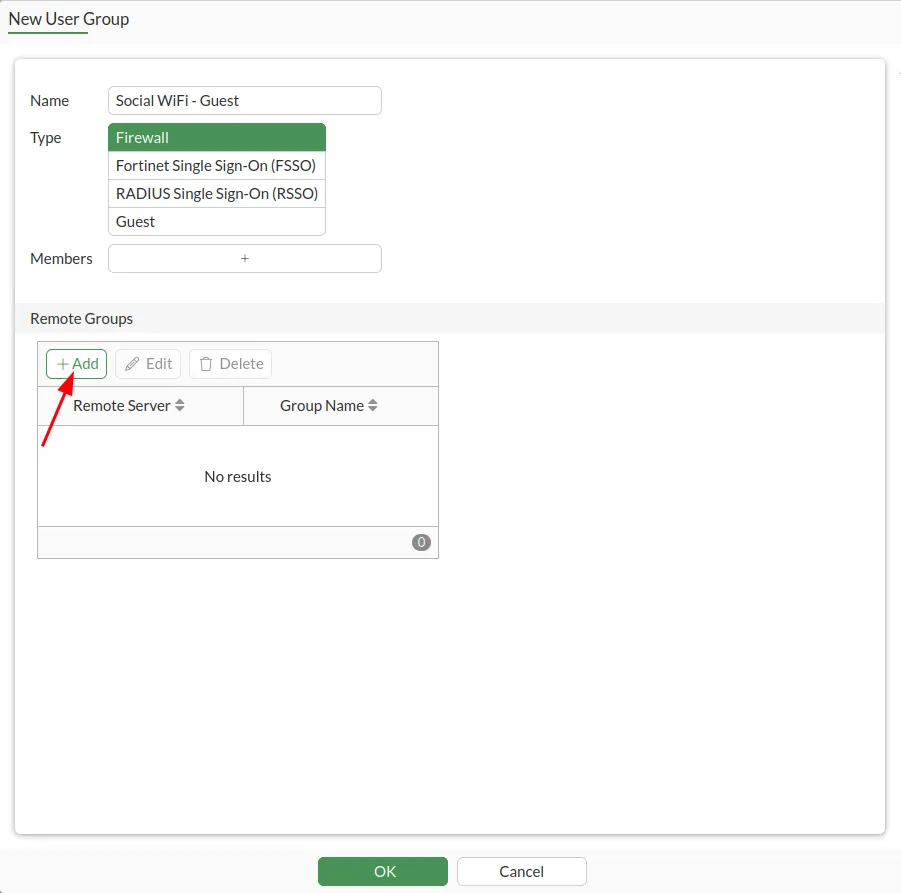

Konfiguracja Remote Group

Przejdź do User & Authentication → User Groups → Create New

i użyj następujących ustawień:

| Name | Social WiFi - Guest |

|---|---|

| Type | Firewall |

| Members | Pozostaw puste |

W sekcji Remote Groups kliknij +Add.

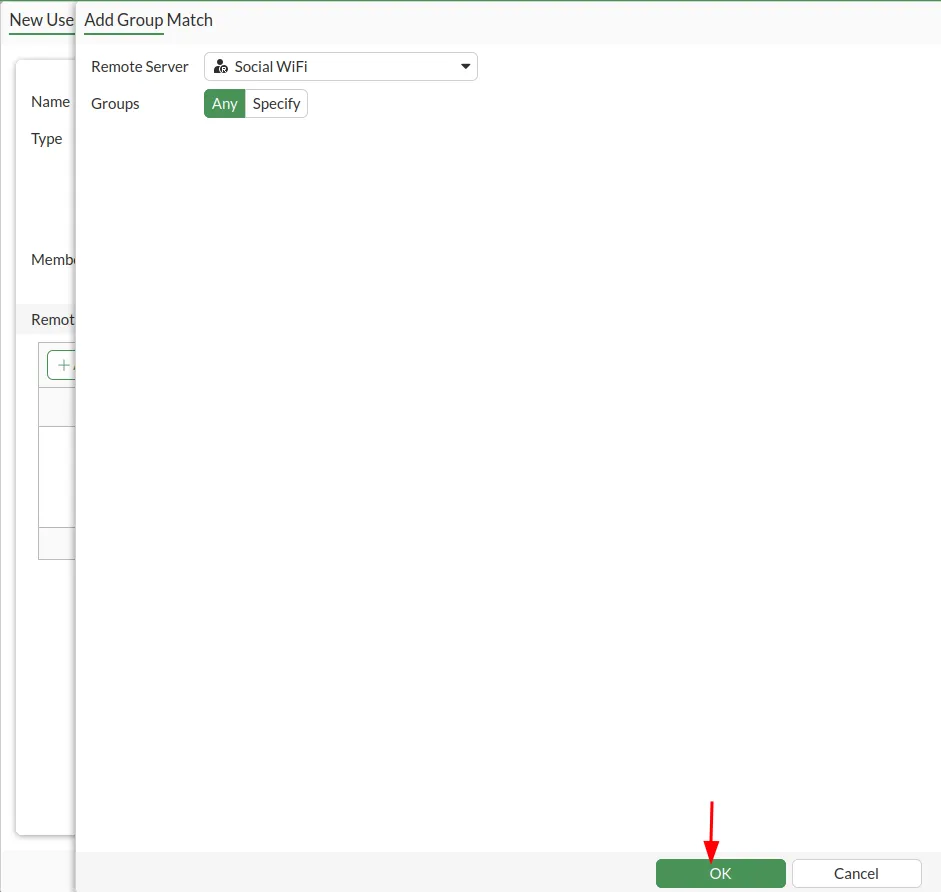

Wybierz Social WiFi z listy rozwijanej Remote Server. Upewnij się, że Groups jest ustawione na Any. Kliknij OK, aby kontynuować.

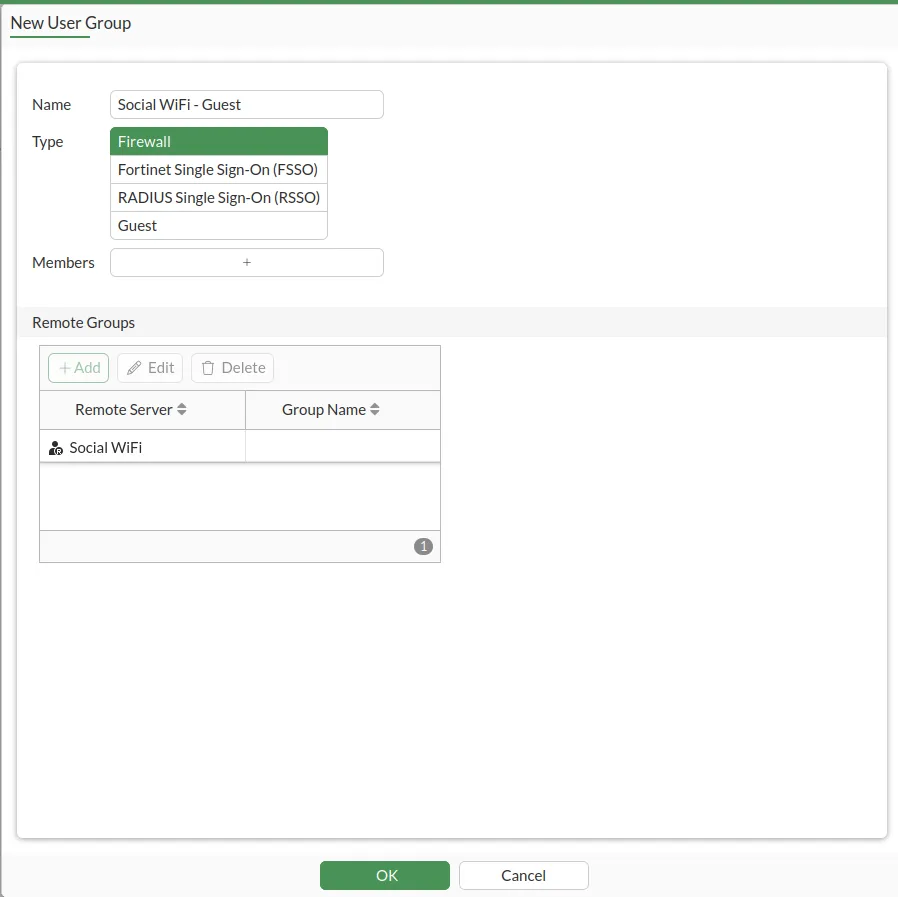

Kliknij OK.

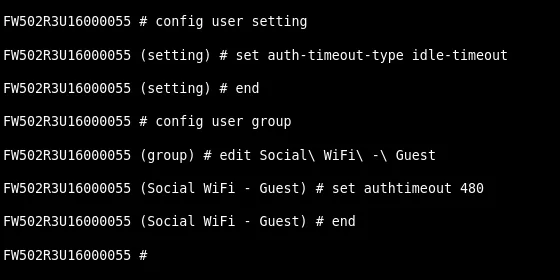

Ustawienie auth-timeout

Ponownie otwórz konsolę i wprowadź następujące polecenia:

config user settingset auth-timeout-type idle-timeoutendconfig user groupedit Social\ WiFi\ -\ Guestset authtimeout 480endGdzie “set authtimeout 480” jest wartością w minutach i możesz ją dowolnie dostosować. Sprawi to, że użytkownicy będą musieli zalogować się ponownie po 8 godzinach braku aktywności w sieci.

Konfiguracja Walled Garden

Teraz musimy dodać wszystkie usługi, które będą dostępne bez logowania. Lista ta obejmuje stronę logowania Social WiFi oraz usługi logowania firm trzecich (takie jak Facebook).

Poniższy przewodnik zakłada oprogramowanie w wersji 6.2.2 lub nowszej, która obsługuje domeny z symbolem wieloznacznym (wildcard), np. “*.facebook.com”. Jeśli posiadasz starszą wersję, skontaktuj się z naszym wsparciem pod adresem support@socialwifi.com .

Sugerowanym sposobem dodania wszystkich wymaganych wpisów jest ponowne użycie konsoli do skopiowania (ctrl+C) i wklejenia (ctrl+V) poniższych skryptów.

Część 1:

# Social WiFi main serviceconfig firewall address edit "Social WiFi - main 1" set type fqdn set fqdn "login.socialwifi.com" next edit "Social WiFi - main 2" set type fqdn set fqdn "sw-login.com" nextendconfig firewall addrgrp edit "Social WiFI - main" set member "Social WiFi - main 1" "Social WiFi - main 2" nextend

# Facebook remarketing pixelconfig firewall address edit "Social WiFi - Facebook pixel 1" set type fqdn set fqdn "connect.facebook.net" next edit "Social WiFi - Facebook pixel 2" set type fqdn set fqdn "www.facebook.com" nextendconfig firewall addrgrp edit "Social WiFI - Facebook pixel" set member "Social WiFi - Facebook pixel 1" "Social WiFi - Facebook pixel 2" nextend

# Google remarketing tagconfig firewall address edit "Social WiFi - Google tag 1" set type fqdn set fqdn "www.googletagmanager.com" next edit "Social WiFi - Google tag 2" set type fqdn set fqdn "www.googleadservices.com" next edit "Social WiFi - Google tag 3" set type fqdn set fqdn "googleads.g.doubleclick.net" nextendconfig firewall addrgrp edit "Social WiFI - Google tag" set member "Social WiFi - Google tag 1" "Social WiFi - Google tag 2" "Social WiFi - Google tag 3" nextend

# Facebook loginconfig firewall address edit "Social WiFi - Facebook 1" set type fqdn set fqdn "facebook.com" next edit "Social WiFi - Facebook 2" set type fqdn set fqdn "*.facebook.com" next edit "Social WiFi - Facebook 3" set type fqdn set fqdn "*.fbcdn.net" nextendconfig firewall addrgrp edit "Social WiFi - Facebook" set member "Social WiFi - Facebook 1" "Social WiFi - Facebook 2" "Social WiFi - Facebook 3" nextendCzęść 2:

# Twitter loginconfig firewall address edit "Social WiFi - Twitter 1" set type fqdn set fqdn "twitter.com" next edit "Social WiFi - Twitter 2" set type fqdn set fqdn "api.twitter.com" next edit "Social WiFi - Twitter 3" set type fqdn set fqdn "x.com" next edit "Social WiFi - Twitter 4" set type fqdn set fqdn "api.x.com" next edit "Social WiFi - Twitter 5" set type fqdn set fqdn "*.twimg.com" nextendconfig firewall addrgrp edit "Social WiFi - Twitter" set member "Social WiFi - Twitter 1" "Social WiFi - Twitter 2" "Social WiFi - Twitter 3" "Social WiFi - Twitter 4" "Social WiFi - Twitter 5" nextend

# LinkedIn loginconfig firewall address edit "Social WiFi - LinkedIn 1" set type fqdn set fqdn "linkedin.com" next edit "Social WiFi - LinkedIn 2" set type fqdn set fqdn "*.linkedin.com" next edit "Social WiFi - LinkedIn 3" set type fqdn set fqdn "*.licdn.com" nextendconfig firewall addrgrp edit "Social WiFi - LinkedIn" set member "Social WiFi - LinkedIn 1" "Social WiFi - LinkedIn 2" "Social WiFi - LinkedIn 3" nextend

# WhatsApp loginconfig firewall address edit "Social WiFi - WhatsApp 1" set type fqdn set fqdn "whatsapp.com" next edit "Social WiFi - WhatsApp 2" set type fqdn set fqdn "*.whatsapp.com" next edit "Social WiFi - WhatsApp 3" set type fqdn set fqdn "*.whatsapp.net" nextendconfig firewall addrgrp edit "Social WiFi - WhatsApp" set member "Social WiFi - WhatsApp 1" "Social WiFi - WhatsApp 2" "Social WiFi - WhatsApp 3" nextend

# Group everything in one groupconfig firewall addrgrp edit "Social WiFi" set member "Social WiFI - main" "Social WiFI - Facebook pixel" "Social WiFI - Google tag" "Social WiFi - Facebook" "Social WiFi - Twitter" "Social WiFi - LinkedIn" "Social WiFi - WhatsApp" nextendKonfiguracja interfejsu lub interfejsu WiFi

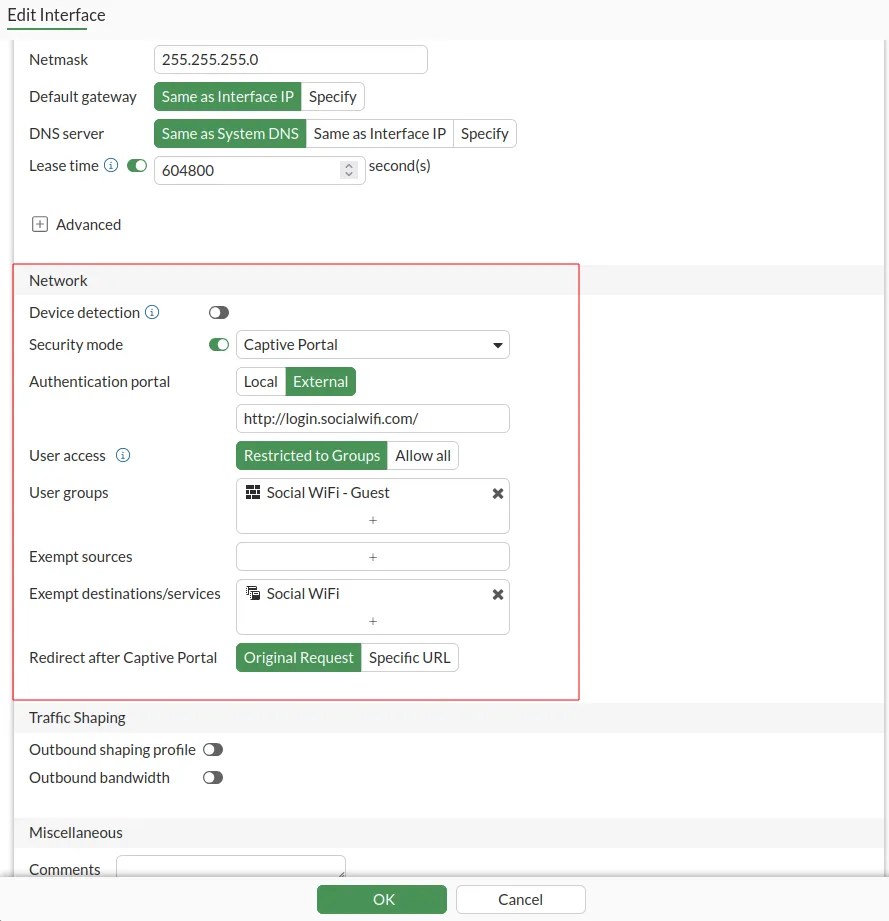

Przejdź do Network → Interfaces i edytuj interfejs, na którym ma działać Social WiFi. Poniższy przykład używa VLAN, ale konfiguracja działa również na interfejsie fizycznym.

Skonfiguruj sekcję “Network” interfejsu w następujący sposób:

| Security Mode | Włączone: Captive Portal |

|---|---|

| Authentication Portal | External: http://login.socialwifi.com/ |

| User Access | Restricted to Groups |

| User Groups | Social WiFi - Guest |

| Exempt Sources | Pozostaw puste |

| Exempt Destinations/Services | Social WiFi |

| Redirect after Captive Portal | Original Request |

Kliknij OK.

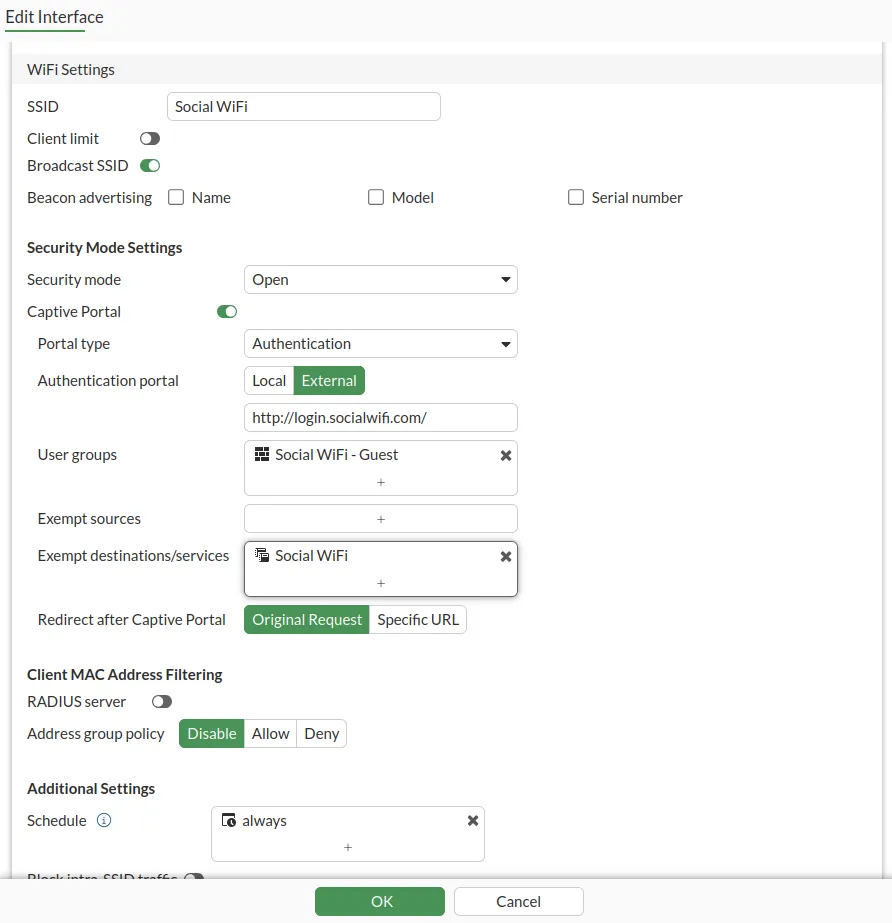

Przejdź do WiFi Controller → SSIDs i edytuj SSID dla gości.

Skonfiguruj w następujący sposób:

| SSID | Social WiFi (lub dowolna preferowana nazwa) |

|---|---|

| Security Mode | Open (Zalecane, dostępne tylko po włączeniu Captive Portal) |

| Captive Portal | Włączone |

| Portal Type | Authentication |

| Authentication Portal | External: http://login.socialwifi.com/ |

| User Groups | Social WiFi - Guest |

| Exempt Sources | Pozostaw puste |

| Exempt Destinations/Services | Social WiFi |

| Redirect after Captive Portal | Original request |

Kliknij OK.

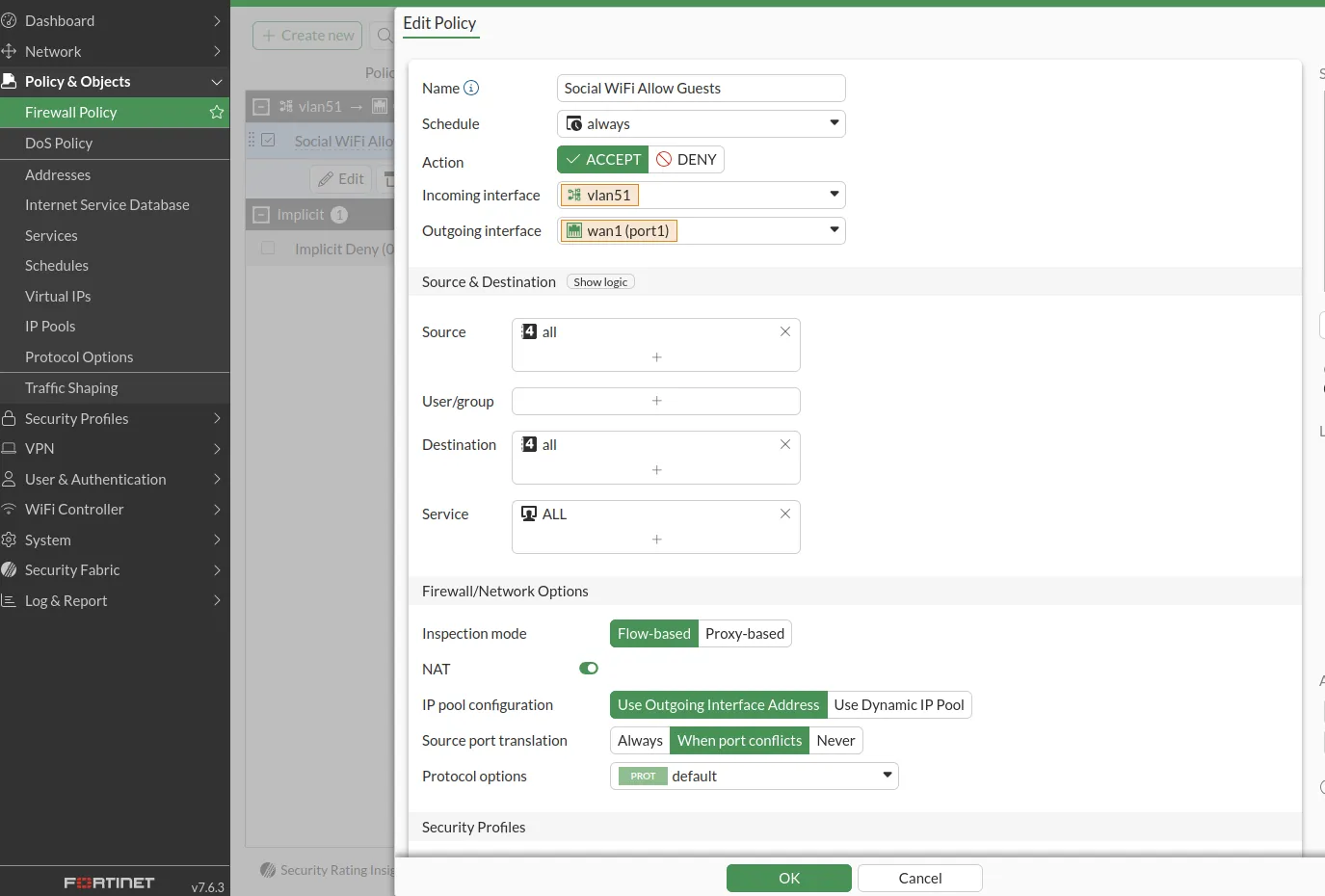

Konfiguracja zapory sieciowej (Firewall)

Musisz zezwolić na ruch od gości korzystających z Social WiFi, ponieważ domyślna polityka blokuje cały ruch.

Przejdź do Policy & Objects → Firewall Policy → +Create New.

Skonfiguruj w następujący sposób:

| Name | Social WiFi Allow Guests |

|---|---|

| Incoming Interface | Interfejs, na którym skonfigurowano Social WiFi |

| Outgoing Interface | Twój interfejs WAN |

| Source | all |

| User/group | Puste |

| Destination | all |

| Service | ALL |

| Action | ACCEPT |

Kliknij OK.

Dodawanie urządzenia do Panelu Social WiFi

Konfiguracja FortiGate jest zakończona. Ostatnim krokiem jest dodanie adresu (adresów) MAC do platformy Social WiFi.

Jeśli skonfigurowano Social WiFi na interfejsie, należy dodać tylko jeden używany interfejs.

Jeśli skonfigurowano Social WiFi na SSID, należy dodać wszystkie adresy MAC punktów dostępowych. Zazwyczaj adres MAC jest wydrukowany na etykiecie na samym urządzeniu. Powinien być również widoczny w interfejsie graficznym na ekranie edycji interfejsu. Jeśli nie znasz adresu MAC, skontaktuj się z Wsparciem Social WiFi.

Teraz przejdź do Panelu Social WiFi, przejdź do zakładki Access Points, kliknij przycisk Dodaj i wklej adres(y) MAC. Kliknij Utwórz.

Testowanie rozwiązania

Połącz się z siecią WiFi. Powinieneś zobaczyć stronę logowania. Przejdź przez proces logowania, a po jego zakończeniu powinieneś mieć dostęp do internetu. Pierwsze połączenia i autoryzacje powinny być widoczne w sekcji statystyk w Panelu Social WiFi.

Rozwiązywanie problemów

Jeśli za urządzeniem FortiGate znajduje się zewnętrzna zapora sieciowa, upewnij się, że odblokowane są następujące porty:

- TCP/8080 (Captive Portal (przekierowanie http))

- TCP/8081 (Captive Portal (przekierowanie https)

- UDP/9177, 337008 (Komunikacja AP (podsystem przechwytywania pakietów))